Más del 80% de los correos electrónicos que circulan por día son no deseados. Son enviados desde las llamadas botnet, red de computadoras de usuarios domésticos, pero bajo control de piratas.

Más del 80% de los correos electrónicos que circulan por día son no deseados. Son enviados desde las llamadas botnet, red de computadoras de usuarios domésticos, pero bajo control de piratas.

El correo electrónico es desde hace años un aliado indispensable. Y al mismo tiempo un dolor de cabeza gracias a que el spam sigue dominando las casillas de gran parte de los usuarios.

Un estudio de G Data indicó que más del 80% del correo electrónico que circula en el mundo es spam, lo cual demuestra que no sólo los usuarios siguen cayendo en las estafas que se proponen en ellos sino que además es un negocio rentable para los dueños de las redes de computadoras que envían los mails.

Los ciberdelincuentes buscan con el spam hacerse de datos personales, especialmente números de tarjetas de crédito y cuentas financieras.

Los spammers emplean numerosos trucos para engañar a sus víctimas, haciéndoles creer que son correos enviados por su banco, su red social favorita o bien una actualización para su computadora.

Y muchos usuarios aún creen en ello.

Negocio rentable

La distribución masiva de correos electrónicos no solicitados es una de las actividades más habituales de la economía de los ciberdelincuentes.

Si más del 80% de los correos que circulan son spam, quiere decir que alrededor de 142.000 millones de mails de ese tipo son enviados al día.

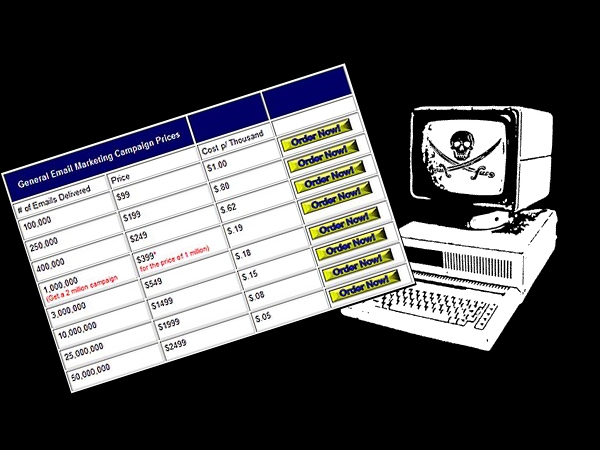

“Una gran parte de su popularidad se explica por la atractiva proporción entre costos y beneficios. Podemos enviar un millón de mensajes por solo u$s399, según el proveedor de servicio que se elija, aunque también existen irresistibles ofertas que permiten enviar dos millones de correos electrónicos a mitad de precio”, dice el trabajo.

La economía de los ciberdelincuentes se perfeccionó en los últimos tiempos, permitiendo además elegir listas de destinatarios en función del público específico al que vaya dirigido el spam. Por ejemplo, de personas aficionadas a los juegos online, de una región geográfica en particular o muchas otras categorías.

El correo spam se envía principalmente a través de botnets. Así, un operador con una pequeña red de unos 20.000 computadoras zombi y una tasa de dos correos electrónicos por segundo por cada bot activo, puede precisar tan sólo 25 segundos para enviar un millón de correos electrónicos.

Así, el operador de esta botnet relativamente pequeña podría ganar unos u$s57.000 por cada hora de funcionamiento.

PUNTOS IMPORTANTES

Estafas vía mail

- Irregularidades en la cuenta bancaria. Algunos correos informan sobre ciertas irregularidades producidas en la cuenta bancaria de la víctima y es necesario volver a introducir los datos de acceso (nombre de usuario y contraseña) para evitar un bloqueo definitivo. El link incluido en el email dirige a un formulario y una página web con un aspecto similar al de aquella entidad que intenta suplantar en un clásico intento de phising (suplantación de identidad). La cuenta bancaria puede sustituirse por un perfil en alguna red social o por los datos de acceso a alguna tienda en la que hayamos hecho compras online.

- Estafa nigeriana. La víctima recibe un correo donde se le ofrece una buena suma de dinero debido a la muerte sin descendencia de un desconocido benefactor que nos eligió como herederos. El motivo puede ser otro distinto pero siempre hay una fortuna al alcance de la mano. El único requisito para recibir el dinero es contactar con el remitente que, tras ese primer contacto, explicará a la víctima que antes de realizar la transferencia se debe abonar una determinada cantidad en concepto de impuestos, determinadas leyes, abogados o razones similares. Obviamente, nunca se recibirá la fortuna prometida y la victima perderá el dinero que haya transferidos a sus estafadores.

- “Mirá esto”. Con este eslogan o uno similar, los cibercriminales ofrecen ciertas fotos o videos donde se recoge algún suceso embarazoso acontecido a alguna celebridad. El email puede contener un archivo infectado o bien un link que dirige a alguna web maliciosa. En ambos casos, lo habitual es que el código malicioso descargado ejecute algún tipo de spyware capaz de rastrear datos personales y contraseñas y/o algún troyano que incorpore el ordenador de la víctima a alguna red de computadoras zombi.

Fuente: Infobae