Juliano Rizzo y el vietnamita Thai Duong crearon un programa para hackear transacciones electrónicas encriptadas. El soft se llama Beast y se presentó en la conferencia Ekoparty. Repercusión mundial.

El robo de contraseñas e información confidencial para efectuar retiros de dinero existe; con algo de información se puede evitar. Consejos para no ser estafado por delincuentes informáticos.

El hacking colectivo llamado Anonymous ha posicionado su marca con molestas «operaciones» en el ambiente corporativo desde Visa a Sony. Aquí están las cinco temas que usted necesita saber acerca de sus travesuras.

Según la investigación de la consultora de seguridad informática Devel Security, los ataques no provinieron de “Anonymous”, sino de los argentinos “xDarkSton3x” y “MetalSoft Team”.

En 2011 se han desarrollado las tendencias como el incremento de la cantidad de programas maliciosos para smartphones y su distribución en las tiendas de aplicaciones, los ataques dirigidos a determinadas compañías en particular y los populares servicios de Internet.

Cuando la Cámara alta comenzaba a tratar en Comisión un proyecto de ley que elevará el precio de los productos tecnológicos capaces de copiar y almacenar material con copyright, hackers atacaron el portal oficial del Senado.

El Wi-phishing, sustracción de datos personales a través de falsas redes públicas de acceso Wi-Fi, se convierte en una especial amenaza en verano, al conectarnos más desde hoteles y establecimientos públicos.

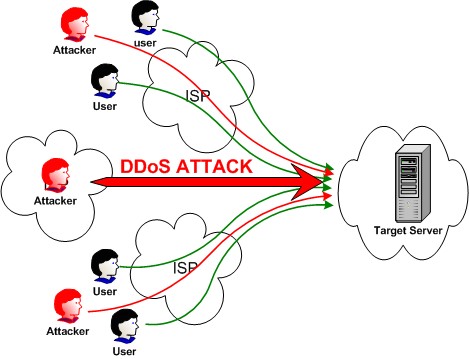

El ataque consiste en enviar determinados paquetes al objetivo, de forma tal de saturar los recursos que este puede procesar, y que así el servidor se vea en la necesidad de suspender la provisión del servicio.

Se trata del búlgaro Kolarov Aleksey Petrov, quien, entre otros delitos por los que cargaba con pedido de captura internacional, clonó una tarjeta de crédito del magnate de Microsoft.

La OTAN ha publicado un informe sobre la seguridad en la Red, las filtraciones de WikiLeaks, el nacimiento de los hacktivistas, de Anonymous y los últimos tipos de ataques cibernéticos registrados.

El mundo está lleno de hackers, o eso es al menos lo que parece. En los últimos meses apenas ha pasado un día en el que no se haya dado a conocer una nueva violación de seguridad informática.

Piratas informáticos atacaron a Lockheed Martin, la compañía aeroespacial más grande del mundo y el primer abastecedor de EE.UU. en materia de Defensa.

Tras WikiLeaks, el gobierno de Obama está decidido a endurecer y mucho este tipo de acciones de los hackers con penas de prisión obligatoria de un mínimo de tres años para todos los hackers.

Los expertos calculan que gracias al virus Coreflood robaron decenas de millones de dólares copiando las contraseñas y los datos financieros de las víctimas.

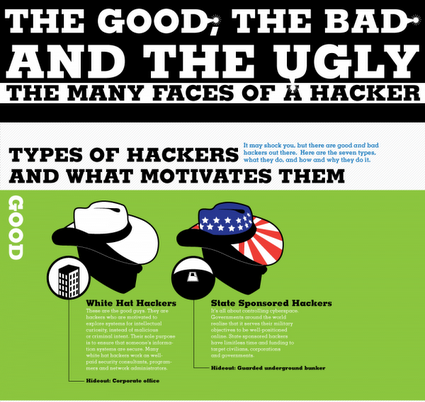

Check Point, empresa líder en seguridad informática y desarrolladora de uno de los mejores programas antivirus, Zone Alarm, acaba de publicar una infografía en la que nos muestra los distintos tipos de hackers.

Escollos legales podrían impedir que fiscales estadounidenses procesen a activistas informáticos que apoyan al sitio de primicias WikiLeaks.