Smart grid es un término inglés que puede traducirse por red de distribución de energía eléctrica «inteligente». Es una red que integra las acciones de los usuarios que se encuentran conectados a ella, tanto generadores como consumidores, con el fin de conseguir un suministro eléctrico eficiente y sostenible. Y supone la incorporación masiva de las tecnologías de la información para gestionar la producción y la distribución de Electricidad. Como infraestructura que utiliza sistemas informáticos está por tanto expuesta a ciberataques. En esta entrada realizaremos una introducción a la Smart grid y analizaremos el estado del arte en cuanto a las amenazas y a su la protección.

Smart grid es un término inglés que puede traducirse por red de distribución de energía eléctrica «inteligente». Es una red que integra las acciones de los usuarios que se encuentran conectados a ella, tanto generadores como consumidores, con el fin de conseguir un suministro eléctrico eficiente y sostenible. Y supone la incorporación masiva de las tecnologías de la información para gestionar la producción y la distribución de Electricidad. Como infraestructura que utiliza sistemas informáticos está por tanto expuesta a ciberataques. En esta entrada realizaremos una introducción a la Smart grid y analizaremos el estado del arte en cuanto a las amenazas y a su la protección.

Introducción a la Smartgrid

Una de las características del manejo de la energía eléctrica con las tecnologías actuales es que no se puede almacenar en grandes cantidades. Por ello su producción debe igualarse a su consumo de forma precisa e instantánea lo que requiere su equilibrio constante. Para ello las compañías y operadores eléctricos deben prever el consumo , comandando en tiempo real las instalaciones de generación y transporte, logrando que la producción en las centrales coincida en todo momento con la demanda real de los consumidores.

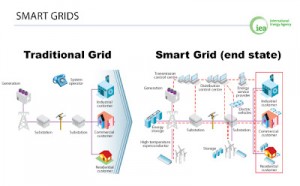

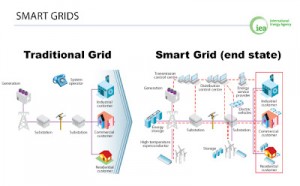

Hasta una época relativamente reciente esas tareas de monitorización y gestión podía hacerse de una forma relativamente centralizada y jerarquizada gracias a que la red se componía principalmente de grandes productores (centrales nucleares, térmicas, hidroeléctricas, ..) que suministraban energía a los consumidores a través de una red claramente organizada: uniendo los centros productores mediante redes de muy alta tensión y alta tensión, que llegaban a los consumidores desde la media tensión y finalmente baja tensión. Todo ello a través de las subestaciones y centros de transformación correspondientes.

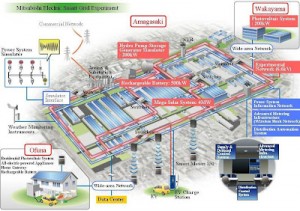

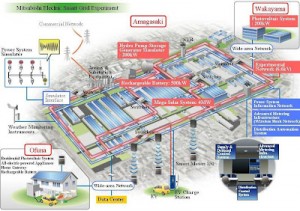

Sin embargo una serie de nuevos retos como el desarrollo de las energías renovables, el cumplimiento de objetivos en ahorro energético o las posibilidades de la nuevas tecnologías han dado lugar a lo que se viene a llamar la Smart grid, las redes eléctricas inteligentes. En ellas los puntos de generación pueden ser múltiples y mucho más pequeños (por ejemplo granjas eólicas o solares) o incluso un mismo nodo puede ser a la vez consumidor y productor, nuestra propia casa o comunidad de propietarios si tenemos una instalación fotovoltaica.

Otro novedoso concepto dentro de las Smart grid es el V2G (Vehicle 2 Grid) esto es la interconexión inteligente entre la red del hogar y los futuros vehículos eléctricos o híbridos enchufables. Las posibilidades de este tipo de conexión van desde posibilitar que los vehículos realicen su carga de las baterías de forma que el consumo de red sea más estable y predecible (por ejemplo activándose la carga en los periodos valle de consumo) o incluso usar las baterías del coche como una reserva temporal para suavizar los picos de demanda sobre la red o responder a interrupciones puntuales de suministro eléctrico.

La diferencia principal por tanto entre la red tradicional y la Smart grid es la capacidad de hacer frente a un escenario mucho más complejo de una manera efectiva y eficiente, y es aquí donde la implantación generalizada de sistemas informáticos y de redes de comunicaciones debe realizarse en todos los puntos de la red.

El sector eléctrico como objetivo: Historia y futuro.

A lo largo de la historia la producción y distribución de energía eléctrica dada su importancia se ha convertido en objetivo militar, de terroristas, y en el plano económico objeto de defraudación y robo de servicio. Durante la segunda guerra mundial la RAF realizo misiones especializadas de ataque a las presas alemanas con el fin de paralizar el suministro hidroeléctrico al industrial valle de Ruhr (

Operation Chastise) , los Nazis planearon ataques similares en la Operation Eisenhammer, durante la

Guerra de Corea las fuerzas de la ONU usaron los ataques a la producción eléctrica como elemento de negociación para demostrar la determinación de continuar la guerra en caso necesario. En épocas más recientes tenemos el uso norteamericano de bombas cargadas con

submuniciones formadas por filamentos de grafito para ocasionando graves fallos en las redes eléctricas, al provocar cortocircuitos en las instalaciones expuestas.

Esa tendencia de cambio desde bombardeos masivos al uso de “soft-weapons” demuestra el interés en el mundo militar por disponer de medios para inhabilitar la distribución eléctrica sin provocar daños colaterales, es evidente que el ataque a la Smart grid por medios informáticos se ajustaría a esta premisa.

También históricamente el sector de la energía eléctrica ha sido victima de atentados terroristas, siendo el objetivo de muchos de ellos principalmente propagandístico. Así durante el régimen de Franco la organización terrorista ETA realizo de forma habitual atentados contra líneas eléctricas, normalmente derribo por voladura de torres de alta tensión, pero también las uso para la colocación de carteles propagandísticos e incluso las entonces ilegales ikurriñas (lo que suponía el corte del suministro cuando los operarios debían retirarlas). Estos ataques se han venido realizando hasta épocas tan recientes como 2004, cuando ETA colocaba cuatro artefactos en Irún

contra líneas de Red Eléctrica de España.

Dado el efecto mediático que tendría un ataque informático exitoso sobre la red eléctrica no podemos descartar su uso futuro por parte de grupos terroristas. No obstante es son mas previsibles las acciones de activistas como protesta contra de las compañías eléctricas, en contra de decisiones del gobierno respecto a la política tarifaría o como simple demostración de fuerza. Los autores en estos casos se corresponderían con la tipología de colectivos como Anonymous o grupos escindidos más radicalizados, ya se mueven mas cómodamente en el ámbito de los ataques informáticos que los terroristas clasicos.

Seguridad informática y Smartgrid

Desde el punto de vista de la seguridad informática el cambio de las redes de distribución eléctrica tradicionales a la Smart grid es importante, hasta el momento la protección de infraestructuras criticas se ha centrado en identificar y proteger unos elementos claves que actualmente se encuentran centralizados (centrales térmicas y nucleares, líneas de alta tensión y los grandes centros de transformación) estos elementos se protegen tanto con medidas físicas como medidas lógicas (firewalls, segmentación, etc.). Sin embargo el cambio de paradigma hacia la Smart grid hace esas protecciones insuficientes, literalmente toda la Smart grid en su conjunto es la infraestructura critica.

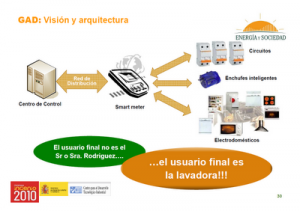

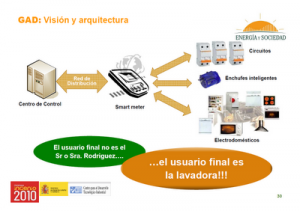

El elemento más visible para el usuario final de la Smart grid es el uso del smartmeter o contador inteligente. Hasta ahora los contadores eléctricos eran dispositivos electromecánicos y su lectura se realizaba de forma manual por un operario. Los Smart meter por su parte introducen la posibilidad de realizar medidas continuadas y de transmitirlas, dando a la compañía eléctrica la posibilidad de cuantificar el consumo en tiempo real. Por su parte el usuario también se beneficia de posibles servicios como la consulta de consumo mediante internet. Al tiempo la compañía puede ofertar nuevos servicios como la contratación prepago, análogo a la telefonía móvil donde disponemos un saldo y el operador puede cortar el servicio cuando lo agotamos. A más largo plazo se conjetura la posibilidad de interconexión entre el Smart meter, el vehículo eléctrico e incluso domótica o electrodomésticos inteligentes de forma que tengamos información en los mismos de los costos energéticos o estos respondan de forma inteligente a la situación de la red eléctrica.

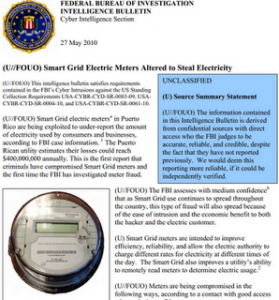

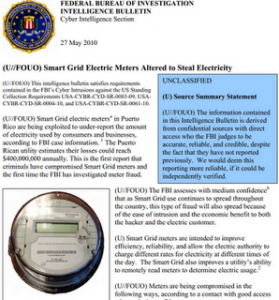

Dado que los smartmeter son la pieza más accesible, al estar ya en uso en países como EEUU, han sido los dispositivos que han sufrido las primeras revisiones independientes por parte de investigadores de seguridad, así en la prestigiosas jornadas Black Hat USA de 2009 Mike Davis de IOActive impartió la conferencia «

Smartgrid Device Security Adventures in a new medium» donde demostró no solo el riesgo de ejecución de código en Smartmeters, sino incluso presento simulaciones en un entorno controlado de un gusano capaz de extenderse autónomamente de Smart meter a Smart meter. Desde ese año se han ido sucediendo la publicación de trabajos similares de otros investigadores. Como prueba de que los ataques van mas allá del puro ámbito académico hace poco menos de un mes el reconocido blogger de seguridad Brian Krebs revelaba un documento del FBI respecto a las vulnerabilidades de la Smart grid: «

FBI Smart Meter Hacks Likely to Spread«. El informe reconocía la existencia documentada de casos donde grupos organizados ofrecen por precios entre 300 y 1000 dólares la manipulación fraudulenta de smartmeter para que reporten consumos inferiores a los reales, dicha reprogramación se realizaría sin alterar físicamente el dispositivo simplemente reprogramándolo mediante el uso de un puerto de servicio de tecnología óptica propietario en el smart meter.

Smartgrid != Smartmeters

Si existe un riesgo respecto de la seguridad en este nuevo ambito es confundir el Smart metering con la Smart grid. La Smart grid va mas allá de la simple sustitución de contadores por otros mas modernos. Supone la introducción de cambios en toda la red que incluyen la transformación a redes IP, implantación de comunicaciones ADSL / GPRS / 3G / Wimax / Zigbee frente a los antiguos sistemas propietarios de módems y radiomodems, uso de protocolos estándares SCADA como Modbus o el manejo remoto desde interfaces Web. Estos cambios suponen que los dispositivos tradicionales como pueden ser sistemas de Tele-protección y Telemando, Detectores de Faltas o Aparatos de maniobra se convierten en sistemas inteligentes. Todos ellos susceptibles de ser atacados remotamente y con escasa o nula revisión de seguridad en ámbitos abiertos en el momento actual.Tampoco podemos olvidar dispositivos específicos para la Smartgrid como la unidad PMU (Phasor Measurement Unit) de medición de fasores. Se trata de dispositivos de medida sincronizados que, mediante la aplicación de la distribución de una señal de tiempo extremadamente precisa que permite el sistema GPS, ofrece nuevas posibilidades para la supervisión, protección, análisis y control de los sistemas de distribución de energía. Su dependencia de la señal de los satelites GPS podria ser uno de los puntos de fallo que ya comentamos en nuestra entrada

El sistema GPS, el tiempo y sus implicaciones en la ciberguerra.

El futuro: Oportunidades y Fortalezas.

El futuro: Oportunidades y Fortalezas.No obstante la Smart grid no tiene porque convertirse en un escenario de pesadilla cibernética propia de la trama de películas de serie B como La jungla de cristal 4. Gracias a que la Smart grid está en estos momentos en sus puntos iniciales aun estamos a tiempo de diseñar infraestructuras seguras, y que aprovechando las nuevas tecnologías y gracias a la no existencia de puntos centralizados de fallo sean más resistentes a los ataques tanto contra la infraestructura lógica como la física.

La seguridad y confianza en la Smart grid será ademas fundamental para el éxito de ciertos modelos de negocio como las ESE (

Empresas de Servicios Energéticos) , una de las características de estas empresas es que cuantificaran los beneficios en función de los ahorros energéticos generados por lo que la seguridad de la no manipulación de los sistemas de medida o la protección frente ataques de denegación de servicio de los equipos instalados será de vital importancia.

En cuando a la protección de la Smart grid sin duda en la actualidad la referencia es EEUU donde se están realizando trabajos pioneros, con organismos como NIST que ha dedicado 3 volumenes al tema en la publicación de sus

Guidelines for Smart Grid Cyber Security o el trabajo del TCIPG (

Trustworthy Cyber Infraestructure for the Power Grid) un centro financiado por el Departamento de Energía, con la colaboración de algunas de las universidades norteamericanas mas prestigiosas y con el apoyo del Departamento de Seguridad Nacional.

En el ámbito español también se ha realizado importantes avances recientes como los realizados por el CNPIC (Centro Nacional para la Protección de las Infraestructuras Críticas) organismo del Ministerio del Interior para la protección física y lógica de las Infraestructuras Criticas como el transporte, la energía o el sector nuclear. Así el CNPIC, en colaboración con otros organismos como el CCN-CERT o empresas como Isdefe, ha realizado trabajos como la elaboración de guías de securización de SCADA o la organización de jornadas especificas tales como las

I Jornadas Técnicas de Protección de Sistemas de Control en Infraestructuras Críticas.

Todos estos esfuerzos a nivel nacional e internacional aunque bien encaminados podrían ser insuficientes ante la enorme variedad de dispositivos, protocolos y elementos que conformaran finalmente la Smart grid, que se extenderá desde centrales productoras al interior de nuestro propio hogar, literalmente «hasta la cocina». Por ello no podemos descansar asumiendo que la Smart grid es un problema del futuro del que tenemos tiempo de ocuparnos o un mero concepto marketing, la Smart grid está aquí para quedarse y debemos trabajar en garantizar su seguridad.

Artículo subido por Miguel A. Hernandez

Smart grid es un término inglés que puede traducirse por red de distribución de energía eléctrica «inteligente». Es una red que integra las acciones de los usuarios que se encuentran conectados a ella, tanto generadores como consumidores, con el fin de conseguir un suministro eléctrico eficiente y sostenible. Y supone la incorporación masiva de las tecnologías de la información para gestionar la producción y la distribución de Electricidad. Como infraestructura que utiliza sistemas informáticos está por tanto expuesta a ciberataques. En esta entrada realizaremos una introducción a la Smart grid y analizaremos el estado del arte en cuanto a las amenazas y a su la protección.

Smart grid es un término inglés que puede traducirse por red de distribución de energía eléctrica «inteligente». Es una red que integra las acciones de los usuarios que se encuentran conectados a ella, tanto generadores como consumidores, con el fin de conseguir un suministro eléctrico eficiente y sostenible. Y supone la incorporación masiva de las tecnologías de la información para gestionar la producción y la distribución de Electricidad. Como infraestructura que utiliza sistemas informáticos está por tanto expuesta a ciberataques. En esta entrada realizaremos una introducción a la Smart grid y analizaremos el estado del arte en cuanto a las amenazas y a su la protección. Sin embargo una serie de nuevos retos como el desarrollo de las energías renovables, el cumplimiento de objetivos en ahorro energético o las posibilidades de la nuevas tecnologías han dado lugar a lo que se viene a llamar la Smart grid, las redes eléctricas inteligentes. En ellas los puntos de generación pueden ser múltiples y mucho más pequeños (por ejemplo granjas eólicas o solares) o incluso un mismo nodo puede ser a la vez consumidor y productor, nuestra propia casa o comunidad de propietarios si tenemos una instalación fotovoltaica.

Sin embargo una serie de nuevos retos como el desarrollo de las energías renovables, el cumplimiento de objetivos en ahorro energético o las posibilidades de la nuevas tecnologías han dado lugar a lo que se viene a llamar la Smart grid, las redes eléctricas inteligentes. En ellas los puntos de generación pueden ser múltiples y mucho más pequeños (por ejemplo granjas eólicas o solares) o incluso un mismo nodo puede ser a la vez consumidor y productor, nuestra propia casa o comunidad de propietarios si tenemos una instalación fotovoltaica. Esa tendencia de cambio desde bombardeos masivos al uso de “soft-weapons” demuestra el interés en el mundo militar por disponer de medios para inhabilitar la distribución eléctrica sin provocar daños colaterales, es evidente que el ataque a la Smart grid por medios informáticos se ajustaría a esta premisa.

Esa tendencia de cambio desde bombardeos masivos al uso de “soft-weapons” demuestra el interés en el mundo militar por disponer de medios para inhabilitar la distribución eléctrica sin provocar daños colaterales, es evidente que el ataque a la Smart grid por medios informáticos se ajustaría a esta premisa. El elemento más visible para el usuario final de la Smart grid es el uso del smartmeter o contador inteligente. Hasta ahora los contadores eléctricos eran dispositivos electromecánicos y su lectura se realizaba de forma manual por un operario. Los Smart meter por su parte introducen la posibilidad de realizar medidas continuadas y de transmitirlas, dando a la compañía eléctrica la posibilidad de cuantificar el consumo en tiempo real. Por su parte el usuario también se beneficia de posibles servicios como la consulta de consumo mediante internet. Al tiempo la compañía puede ofertar nuevos servicios como la contratación prepago, análogo a la telefonía móvil donde disponemos un saldo y el operador puede cortar el servicio cuando lo agotamos. A más largo plazo se conjetura la posibilidad de interconexión entre el Smart meter, el vehículo eléctrico e incluso domótica o electrodomésticos inteligentes de forma que tengamos información en los mismos de los costos energéticos o estos respondan de forma inteligente a la situación de la red eléctrica.

El elemento más visible para el usuario final de la Smart grid es el uso del smartmeter o contador inteligente. Hasta ahora los contadores eléctricos eran dispositivos electromecánicos y su lectura se realizaba de forma manual por un operario. Los Smart meter por su parte introducen la posibilidad de realizar medidas continuadas y de transmitirlas, dando a la compañía eléctrica la posibilidad de cuantificar el consumo en tiempo real. Por su parte el usuario también se beneficia de posibles servicios como la consulta de consumo mediante internet. Al tiempo la compañía puede ofertar nuevos servicios como la contratación prepago, análogo a la telefonía móvil donde disponemos un saldo y el operador puede cortar el servicio cuando lo agotamos. A más largo plazo se conjetura la posibilidad de interconexión entre el Smart meter, el vehículo eléctrico e incluso domótica o electrodomésticos inteligentes de forma que tengamos información en los mismos de los costos energéticos o estos respondan de forma inteligente a la situación de la red eléctrica. Dado que los smartmeter son la pieza más accesible, al estar ya en uso en países como EEUU, han sido los dispositivos que han sufrido las primeras revisiones independientes por parte de investigadores de seguridad, así en la prestigiosas jornadas Black Hat USA de 2009 Mike Davis de IOActive impartió la conferencia «Smartgrid Device Security Adventures in a new medium» donde demostró no solo el riesgo de ejecución de código en Smartmeters, sino incluso presento simulaciones en un entorno controlado de un gusano capaz de extenderse autónomamente de Smart meter a Smart meter. Desde ese año se han ido sucediendo la publicación de trabajos similares de otros investigadores. Como prueba de que los ataques van mas allá del puro ámbito académico hace poco menos de un mes el reconocido blogger de seguridad Brian Krebs revelaba un documento del FBI respecto a las vulnerabilidades de la Smart grid: «FBI Smart Meter Hacks Likely to Spread«. El informe reconocía la existencia documentada de casos donde grupos organizados ofrecen por precios entre 300 y 1000 dólares la manipulación fraudulenta de smartmeter para que reporten consumos inferiores a los reales, dicha reprogramación se realizaría sin alterar físicamente el dispositivo simplemente reprogramándolo mediante el uso de un puerto de servicio de tecnología óptica propietario en el smart meter.

Dado que los smartmeter son la pieza más accesible, al estar ya en uso en países como EEUU, han sido los dispositivos que han sufrido las primeras revisiones independientes por parte de investigadores de seguridad, así en la prestigiosas jornadas Black Hat USA de 2009 Mike Davis de IOActive impartió la conferencia «Smartgrid Device Security Adventures in a new medium» donde demostró no solo el riesgo de ejecución de código en Smartmeters, sino incluso presento simulaciones en un entorno controlado de un gusano capaz de extenderse autónomamente de Smart meter a Smart meter. Desde ese año se han ido sucediendo la publicación de trabajos similares de otros investigadores. Como prueba de que los ataques van mas allá del puro ámbito académico hace poco menos de un mes el reconocido blogger de seguridad Brian Krebs revelaba un documento del FBI respecto a las vulnerabilidades de la Smart grid: «FBI Smart Meter Hacks Likely to Spread«. El informe reconocía la existencia documentada de casos donde grupos organizados ofrecen por precios entre 300 y 1000 dólares la manipulación fraudulenta de smartmeter para que reporten consumos inferiores a los reales, dicha reprogramación se realizaría sin alterar físicamente el dispositivo simplemente reprogramándolo mediante el uso de un puerto de servicio de tecnología óptica propietario en el smart meter.