Por Rubén Velasco

Muchos usuarios conocen el malware como una herramienta de software malintencionada que permite robar datos o llevar a cabo determinadas acciones maliciosas sobre el equipo de la víctima.

Con el paso de los días, los investigadores terminan encontrando nuevas formas de infección, en ocasiones, más peligrosas y difíciles de detectar y eliminar. En esta ocasión, unos investigadores de Estados Unidos y de Europa han desarrollado un nuevo malware que se esconde dentro del hardware haciendo a estos indetectables por las técnicas comunes de análisis de malware.

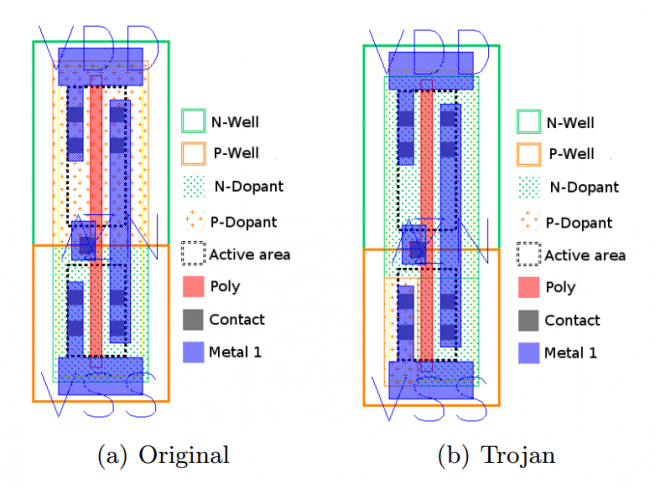

La técnica para incluir los troyanos en el hardware es muy compleja y no se encuentra al alcance de cualquiera. Esta técnica se basa en cambiar la polaridad de determinados transistores durante el proceso de fabricación del microcontrolador. Hasta ahora se había llevado a cabo el hecho de incrustar un troyano en el hardware incluyendo un nuevo circuito integrado en el sistema. En esta ocasión no existe ningún circuito añadido, por lo que resulta mucho más difícil de detectar, siendo prácticamente indetectable a ojos de usuarios y profesionales.

Al no tener ningún circuito añadido, a los ojos de un análisis minucioso, los circuitos y los materiales son, aparentemente, originales. Esto hace que los test de metales y polisilicio, así como las capas de soldado y cableado sean legítimas.

Este descubrimiento puede ser peligroso si resulta que la investigación cae en malas manos. También puede ser requerido por la NSA para incluir una puerta trasera en el hardware (por ejemplo, en los microprocesadores) con lo que poder acceder a la información de los usuarios de forma totalmente indetectable.

Aunque por el momento este hecho es algo de lo que no debemos preocuparnos a corto plazo, debemos prestar atención a cómo avanza y a posibles filtraciones sobre el uso de este tipo de malware oculto en el hardware mediante el cambio de polaridad. En el futuro, las empresas de seguridad deberán desarrollar antivirus de hardware que analice los diferentes elementos físicos de un ordenador en busca de posible malware oculto.

Fuente: Redes Zone