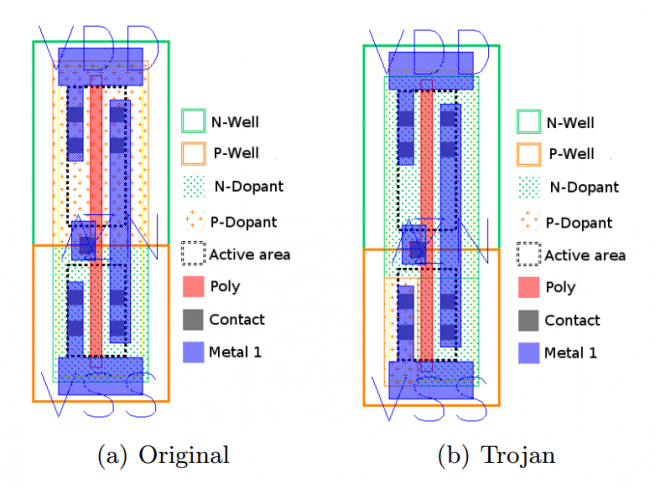

Investigadores de Estados Unidos y de Europa han desarrollado un nuevo malware que se esconde dentro del hardware haciendo a estos indetectables por las técnicas comunes de análisis de malware.

Actores, músicos y demás personajes protagonizan una gran parte de las búsquedas en internet, brindando a piratas informáticos grandes posibilidades de infectar las computadoras de los usuarios.

Está casado y es padre de dos hijos. Trabajaba como empleado administrativo de dos universidades. Se lo acusa de ofrecer y recibir por Internet fotografías de menores en situación de sexo explícito.

En este artículo se realizan reflexiones sobre la norma ISO/IEC 27037:2012. Directrices para la identificación, recolección, adquisición y preservación de la evidencia digital.

La Policía arrestó a un «súper hacker» de 19 años que robaba hasta u$s50 mil por mes en la web. El caso puso en tela de debate la seguridad informática. Miguel Sumer Elías y Joel Gomez Treviño dan consejos para evitar fraudes.

Un joven de 19 años fue detenido, acusado de liderar una red informática especializada en fraudes electrónicos con la que robaba grandes sumas de varias webs de transferencia de dinero y de juegos por internet.

Un hombre de 61 años fue detenido acusado de drogar a niños y niñas, filmarlos y subir los videos a internet tras un procedimiento realizado por personal de Gendarmería Nacional en la localidad misionera de Oberá.

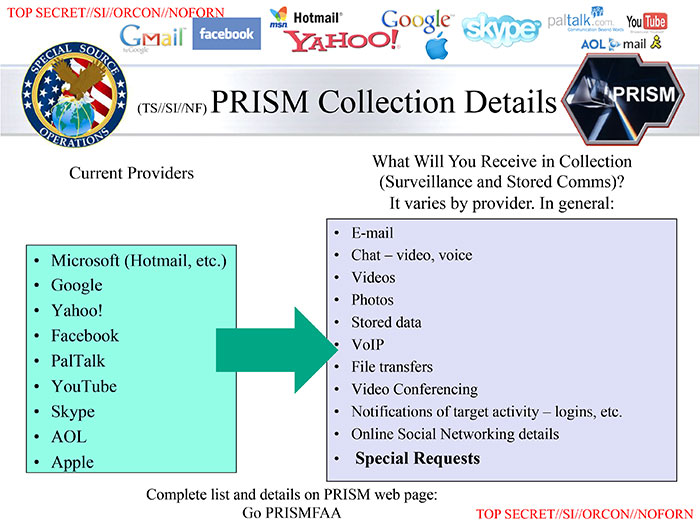

El gigante informático Google ha lanzado un programa para fortalecer los códigos de encriptación de sus sistemas ante los recientes revelaciones de espionaje electrónico por parte de agencias de seguridad de EE.UU.

Existen 3 tipos de grupos que utilizan el malware: bandas criminales organizadas cuyo objetivo es principalmente robar dinero; hacktivistas que tratan de llamar la atención por una causa social o política; y los gobiernos.

Después que el Edward Snowden llegara al aeropuerto de Moscú, el experto ruso en seguridad informática Eugene Kaspersky respondió varias preguntas sobre los programas de espionaje EE.UU.

En exhibiciones recientes, los piratas mostraron que pueden aplicar los frenos en un coche que se desplaza a gran velocidad, virar el volante e incluso apagar el motor, todo desde sus computadoras portátiles.

Desde el 2010, cuando Stuxnet fue descubierto, los sistemas industriales se volvieron el foco de muchos especialistas de seguridad con el fin de evaluar su seguridad y su potencial vulnerabilidad a ataques externos.

La evaluación de seguridad en los sistemas industriales que se realiza desde 2010 en Argentina, permitió observar que los sistemas operativos utilizados por los sistemas críticos son obsoletos y podrían llegar a cambiarse en 20 años.

Gonzalo Rodríguez demuestra como se realiza la operación con hackers. Varios videos íntimos de famosos comenzaron a expandirse por las redes sociales y mucho tienen que ver los expertos en comunicación.

El tráfico ilegal de banco de datos con información de personas naturales o jurídicas es el nuevo tipo de delito informático incorporado en el Código Penal de Perú con el fin de evitar creaciones o transmisiones “indebidas”.