El riesgo de infección por malware acecha en cualquier lugar. Los expertos de G Data contactaron regularmente con los responsables de 100 servidores vulnerables. Sólo 55 reaccionaron en menos de una semana. El malware no acecha únicamente en los lugares más recónditos de Internet. Por ello, el fabricante de software de seguridad G Data quiere alertar sobre el auge del malware autoinstalable, que mediante descargas dirigidas (drive-by downloads) llega al PC del usuario sin que éste lo note ni interactúe en ningún momento, incluso a través de sitios web de confianza y buena reputación.

El riesgo de infección por malware acecha en cualquier lugar. Los expertos de G Data contactaron regularmente con los responsables de 100 servidores vulnerables. Sólo 55 reaccionaron en menos de una semana. El malware no acecha únicamente en los lugares más recónditos de Internet. Por ello, el fabricante de software de seguridad G Data quiere alertar sobre el auge del malware autoinstalable, que mediante descargas dirigidas (drive-by downloads) llega al PC del usuario sin que éste lo note ni interactúe en ningún momento, incluso a través de sitios web de confianza y buena reputación.

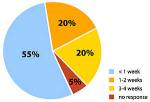

Ante esta amenaza, ¿cómo se comportan los responsables de tales sitios web? G Data contactó con los proveedores de los servidores que habían estado distribuyendo cantidades masivas de malware y llegó a la siguiente conclusión: el 45% de los webmasters tardó varias semanas en eliminar estos “aspersores” de código malicioso de sus sitios web, eso en el caso de que lo finalmente lo hiciesen.

Métodos de infección de sitios web

En los últimos meses, las descargas dirigidas han desplazado al e-mail como método principal de distribución de malware. ¿Pero cómo se las ingenian los cibercriminales para utilizar reputados sitios web para sus propios intereses? Ralf Benzmüller, responsable de los laboratorios de seguridad de G Data, explica cuáles son los tres métodos más populares:

«Los cibercriminales que distribuyen malware a través de sitios web secuestrados se aprovechan de tres grandes debilidades: contraseñas débiles, agujeros de seguridad o ataques de script. El acceso a los servidores web a menudo se efectúa a través de contraseñas débiles, como admin123, que pueden ser quebrantadas en apenas unos segundos mediante ataques automáticos y aleatorios”, afirma Benzmüller.

Pero este tipo de contraseñas no son las únicas responsables de que los cibercriminales secuestren webs con tanta facilidad. También se explotan con frecuencia los puntos débiles de programas en el servidor web, como los que están detrás de las tiendas online, los sistemas de gestión de contenido (CMS) u otro software para crear foros y blogs. “Normalmente, estos programas se ejecutan en configuraciones estándar o no son actualizados con la frecuencia deseable, por lo que presentan numerosos agujeros de seguridad. Basta con recurrir a un buscador de Internet para localizar con suma rapidez estos equipos vulnerables, a los que se ataca de forma automática para hacerse con su control. Por este motivo, los webmasters y los responsables del servidor web deben parchear de inmediato su software en cuanto esté disponible una actualización de seguridad”, continúa Benzmüller.

El tercer método al que recurren los atacantes son los ataques de script o las inyecciones SQL, por ejemplo en formularios web en los que las entradas de usuario no han sido filtradas.

¡Pese a advertirles del peligro existente, algunos tardaron tres semanas en contestar!

La mayoría de los usuarios de PC son conscientes de los riesgos que existen en la Red, pero por lo general piensan que los ataques no vendrán de sitios web en los que confían. Como parte del programa G Data Malware Information Initiative, nuestros expertos contactaron regularmente con los operadores de servidores vulnerables. De 100 de ellos, sólo 55 reaccionaron en menos de una semana.

Tiempos de reacción en webs infectadas:

«En cuanto descubríamos malware en un sitio web, avisábamos a sus responsables del peligro y les aconsejábamos sobre cómo detener su difusión. En muchos casos, respondían con extrema lentitud o ni siquiera contestaban. Por ejemplo, le comunicamos a un distribuidor de material deportivo de Stuttgart muy conocido que su sitio web contenía malware. Tres semanas después, los virus encontrados seguían activos, por lo que podemos imaginarnos cuántos PCs se habrán infectado tras visitar dicha página, en la que los usuarios confiaban”, añade Benzmüller.

Consejos de seguridad de G Data

Dada la cantidad cada vez mayor de ataques de este tipo, G Data recomienda encarecidamente a los operadores web que analicen su servidor en busca de virus y que respondan con la mayor rapidez posible si detectan cualquier infección. Siguiendo los siguientes consejos, los atacantes lo tendrán mucho más difícil:

- Instalar las actualizaciones de seguridad de cualquier aplicación web, para cerrar los agujeros críticos. El tiempo entre la disponibilidad de un parche y un ataque puede ser extremadamente corto.

- Un buen antivirus no puede faltar en ningún ordenador ni, por supuesto, en ningún servidor web. Hay que asegurarse de que cuenten con la versión de firmas de protección más reciente.

- Los webmasters deben analizar regularmente una versión offline de su sitio web. De esta forma, el malware camuflado será detectado fácilmente.

- Si se produce alguna infección, los administradores web deben cambiar sus contraseñas de acceso inmediatamente. Esto evitará que los hackers sigan atacando el servidor al día siguiente.

- Los usuarios deben asegurarse de que su navegador y sus plug-ins estén permanentemente actualizados. Los programas anticuados suelen contener agujeros de seguridad de los que los atacantes se valen para introducir código malicioso.

- Los usuarios de PC deben utilizar una protección antivirus que compruebe constantemente el contenido de los sitios web en busca de malware. Así, el código malicioso se detendrá antes de que alcance al navegador.

Fuente: GData