Por David G. Ortiz

17/02/2013

Para dar con los padres del ‘virus de la Policía’ se ha necesitado la colaboración de empresas de seguridad como Trend Micro. David Sancho, uno de sus principales investigadores, cuenta los entresijos de la operación.

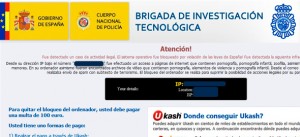

No puedes acceder a tu ordenador. Ni mirar el correo, ni entrar en Twitter, ni leer SesiónDeControl.com… Está bloqueado. Se muestra sin interrupción una misma pantalla, en la que lees un amenazador mensaje, ni más ni menos que de la Policía Nacional. Dice que te han pillado con las manos en la masa mientras navegabas en páginas web de pornografía infantil o enviabas mensajes de orientación proterrorista. También puede ser que hayas descargado contenido ‘pirata’. Te piden que abones una multa de 100 euros para desbloquear el PC. Te asustas. “Pero si yo no he hecho nada”, piensas. “No puedo contárselo a nadie, ¿y si no me creen?”. Es probable que acabes pagando por pura vergüenza.

Pero, efectivamente, no has hecho nada malo. De hecho, el mismo mensaje le ha llegado a muchas otras personas. Se trata de un ‘ransomware’ o criptovirus, un software malicioso que secuestra determinados ficheros del ordenador y coacciona a la víctima para que pague un rescate (‘ransom’ en inglés) a cambio de liberarlos. Este en concreto se conoce popularmente como ‘virus de la Policía’ y ha infectado millones de máquinas en una treintena de países de todo el mundo. Solo en España se han producido 1.200 denuncias, que unidas a las más de 750.000 visitas relacionadas que ha contabilizado la Oficina de Seguridad del Internauta (INTECO) y a las personas que pagaron sin denunciar, sirven para que nos hagamos una idea del alcance de esta invasión.

Las primeras muestras de este tipo de ‘ransomware’ se recogieron en Rusia en 2005. Desde entonces el virus ha ido mutando y se ha expandido sin que las autoridades pudieran hacer nada. Las primeras detenciones se acaban de practicar aquí en España. La Policía, en colaboración con Europol, ha arrestado a once personas vinculadas con el aparato económico de la red. Seis rusos, dos ucranianos y dos georgianos que se encargaban de lavar el dinero en la Costa del Sol se suman a otro ruso de 27 años que fue arrestado en diciembre en Dubai (Emiratos Árabes) y que podría ser el cabecilla del grupo.

La investigación que ha permitido llegar hasta ellos comenzó a principios de 2012 y la ha llevado a cabo la Brigada de Investigación Tecnológica (BIT), en colaboración con empresas de seguridad informática, que han aportado información técnica sobre el ‘modus operandi’ de los cibercriminales. David Sancho, experto en seguridad de Trend Micro, ha trabajado codo con codo con las autoridades desde el primer día. “Tengo una buena relación personal con los chicos de la BIT”, nos cuenta, “me veo con ellos frecuentemente”. “Entonces ellos me dijeron: ¿sabes tú algo de esto?, ¿tenéis muestras?, ¿podéis echarnos una mano?”. Y se puso manos a la obra.

Comenzó a destripar el virus: con qué servidores contactaba, cómo lo hacía… Logró averiguar su funcionamiento y empezó a buscar el rastro de los ciberdelincuentes. Dio con varias direcciones IP, proveedores de internet, nombres de dominio, emails utilizados para registrarlos… En definitiva, trazó un mapa de la infraestructura de red que empleaban. Y todos los datos que iba obteniendo los puso inmediatamente a disposición de la Policía, que fue quien gracias a todas estas piezas, y las que había obtenido por su cuenta, ordenó el puzzle. “Nunca llego a dar, por lo menos de manera fehaciente, el nombre de una persona o su dirección física”, explica Sancho. Eso no es viable desde el punto de vista técnico.

El problema es que los datos cambian constantemente. “Coger un servidor en internet, poner la IP y el dominio lo hace cualquiera. Ellos para ofuscar la investigación lo hacen muy dinámico: no solamente usan una IP en un momento determinado del tiempo, sino que utilizan 18 y al cabo de la semana cambian seis. Y luego otras cuatro. Y otros dominios. Entonces, como es tan dinámico, lo que hay que hacer es un seguimiento a lo largo del tiempo”, relata. No es una labor sencilla.

De ahí que hayan tardado un año entero en dar con los primeros sospechosos. En realidad, en comparación con otras investigaciones, que se pueden alargar cinco o seis años, es asombroso lo rápido que lo han logrado. “Cuando yo le cuento esto a otros compañeros que están en Europa o en Estados Unidos me dicen ‘qué poco habéis tardado’”. Es una cuestión de protocolos. En otros países la ley es mucho más rigurosa en el aspecto técnico y hace falta una evidencia mucho más consolidada para practicar una detención y que el juez no la tumbe a las primeras de cambio. “En España somos más rápidos que en otros países, parece mentira”, bromea.

Aún así, todo queda ahora en manos del Juzgado Central de Instrucción Número 3 de la Audiencia Nacional, que si no ve indicios suficientes para condenar a los acusados podría ponerlos en libertad. “Yo quiero imaginar que lo tienen hecho”, dice Sancho, “porque si luego lo ponen delante de un juez y se va por una cuestión técnica o de protocolo me daría rabia que tantos esfuerzos se echasen a perder”.

Ni mucho menos. La investigación sigue abierta en España y más de 20 países y el virus todavía infectará ordenadores durante un tiempo. Ha funcionado demasiado bien y es demasiado lucrativo como para que los cibercriminales lo abandonen por las buenas. Además, lo que ha sido desarticulado es solo el aparato financiero radicado en España de uno de los muchos grupos, en su mayoría procedentes de Europa del Este, que emplean este ‘ransomware’. “Alguien empezó y muchas bandas han hecho desarrollos separados para apuntarse a lo mismo”, afirma Sancho.

Es prácticamente imposible cazarlos a todos, sobre todo si las autoridades de su país de origen prefieren mirar para otro lado. “No me consta que haya habido colaboración de las autoridades rusas”, denuncia el investigador de Trend Micro. “En mi experiencia te puedo decir que no lo consideran delito si no ha habido víctimas rusas”. Así que las bandas procuran no causar problemas en su país para irse de rositas. De hecho el ruso no está entre los múltiples idiomas a los que el ‘malware’ ha sido traducido.

¿Quiere esto decir que un virus informático nunca desaparece? Para nada. Acaba muriendo por su propia ineficacia. “Es pura ingeniería social, una palabra que parece muy sofisticada, pero que es el timo del ‘tocomocho’ de toda la vida. Si todo el mundo empieza a saberse el timo, los estafadores crean uno distinto y entonces, como ya no han oído hablar de él, empiezan a picar otras personas”. Es una cuestión de tiempo. Cuando todo el mundo conozca el truco, buscarán otro.

No es nada nuevo. Los expertos consideran que el propio ‘virus de la Policía’ es una evolución del antiguo timo de los antivirus, que infectaba un ordenador y ofrecía al usuario una solución de seguridad de pago capaz de ‘curarlo’. Los autores de una y otra estafa podrían ser los mismos.

La Policía tiene indicios suficientes para pensar que las personas detenidas en España se encargaban de lavar el dinero obtenido gracias al virus. Y no hablamos de calderilla. Se estima que sólo esta célula blanqueaba alrededor de un millón de euros anuales, una gran parte de los cuales acababa en manos de las mafias cibercriminales rusas.

Para entender la forma en que operaban es necesario remontarse al funcionamiento del propio ‘ramsonware’. Como se explicaba, la víctima debía abonar 100 euros en concepto de multa para desbloquear su ordenador, pero en lugar de permitir el pago mediante tarjeta o transferencia se le ofrecían diversas formas de pago virtuales difícilmente rastreables comoUkash, Paysafecard o Moneypak.

Aunque presentan ligeras diferencias, todos estos servicios funcionan prácticamente de la misma forma. El usuario cambia dinero en efectivo por dinero virtual en diversos puntos de venta (quioscos, gasolineras…), donde recibe una tarjeta con un código que le permitirá completar transacciones a través de internet. Esta clave es la que tienen que enviar a la falsa Policía, en realidad los autores del virus, sin que quede ningún registro de la transacción pues no ha intervenido ninguna entidad bancaria en el proceso.

¿Y qué hacen los autores con el código? A juzgar por las pruebas incautadas durante los seis registros efectuados, lo canjean en tarjetas de crédito americanas (se han encontrado unas 200, clonadas o creadas a partir de números robados) y después lo extraen en efectivo en cualquier cajero para enviarlo a Rusia a través de establecimientos de cambio de divisa y locutorios. También emplean sistemas de lavado habituales como el juego online, pasarelas de pago electrónico y monedas virtuales.

Otra posibilidad que apuntan los investigadores de Trend Micro es la reventa en el mercado negro. Los medios de pago citados no registran ningún movimiento hasta que el dinero virtual es efectivamente utilizado. Entretanto, la clave puede cambiar de manos infinitas veces sin dejar rastro. Gracias a ello, los criminales podrían haber vendido los códigos por un 40 ó 50% de su valor en páginas específicamente dedicadas a eso. Después, estas webs los habrían revendido a particulares por alrededor de un 90% de su valor original. Todos estos traspasos se habrían negociado en salas de chat difícilmente detectables, así que sería poco menos que imposible trazar una línea entre el usuario final y los autores de la estafa.

El mero hecho de haber leído este artículo ya es un primer paso. Ahora conoces el virus y no te dejarás engañar cuando te infecte, así que no van a poder sacarte el dinero. No obstante, librarte de él sin abonar los 100 euros que piden los cibercriminales sigue siendo un engorro y, por tanto, la prevención es lo más importante. Lo primero, que es de sentido común, es no entrar en páginas de contenido dudoso. Hay que tener especial cuidado con las webs pornográficas, que son las más utilizadas por el ‘virus de la Policía’. Es de lógica: el usuario estará más dispuesto a pagar si efectivamente ha navegado por aquellos sitios que enumera la estafa y, por tanto, se siente culpable.

Por supuesto, también es imprescindible contar con un antivirus actualizado, un firewall y programas ‘antispyware’. Y, como medidas adicionales, tampoco está de más usar contraseñas robustas (compuestas de números, letras y símbolos) y efectuar copias de seguridad frecuentes de nuestros archivos.

Si la prevención no ha sido suficiente, entonces sí, tendrás que hacer frente al virus. Y la mala noticia es que, aunque no se trata de un ‘malware’ demasiado sofisticado o dañino, sí que está diseñado para ser difícil de borrar. Además, como ya se apuntaba, existen multitud de versiones distintas, desarrolladas por ‘hackers’ distintos, y que requieren por tanto un proceso de eliminación diferente.

Lo más recomendable: contactar directamente con INTECO o seguir detenidamente los consejos de desinfección que aparecen en su página web.

Fuente: Sesión de Control